近年來,AI 行銷平台快速竄起,成為企業行銷與創意團隊的日常工具。像 Simplified AI 這類平台,能幫助行銷人員大量產製內容、影片與活動。對企業 IT 或資安長而言,開放這些平台看似單純:只要開放存取、白名單放行,就能讓團隊發揮創意。

然而,Cato 的 MDR(託管式偵測與回應)團隊卻發現:同樣的平台,也可能被駭客濫用,成為竊取企業帳號的跳板。

攻擊事件

2025 年 7 月,Cato 偵測到一場針對美國企業的釣魚攻擊,其中一間投資公司一度遭到入侵,但幸好攻擊被及時攔截並控制,沒有進一步擴散。目前該攻擊活動已停止。

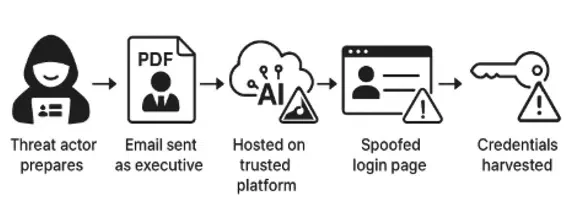

駭客的手法是:將 釣魚網頁架在合法的 Simplified AI 網域下,讓惡意流量隱身在正常的企業流量之中。他們假冒一家跨國藥品經銷商的高階主管,寄出一份「受密碼保護的 PDF」。受害者打開檔案後,會被引導到 Simplified AI 網站,但接下來卻被導向一個 偽造的 Microsoft 365 登入頁面,專門用來竊取帳號密碼。

這類攻擊結合了社交工程(冒充主管與品牌 logo)與高階釣魚手法(加密附件、濫用 AI 平台域名),使其更難被傳統資安機制攔截。駭客不再依賴可疑的伺服器或假冒網域,而是直接「借用」可信任的 AI 平台基礎建設,偽裝成日常業務的一部分。

攻擊流程解析

- 冒充主管寄信

- 信件偽裝成藥品經銷商主管寄出,內含公司 logo 與真實姓名。

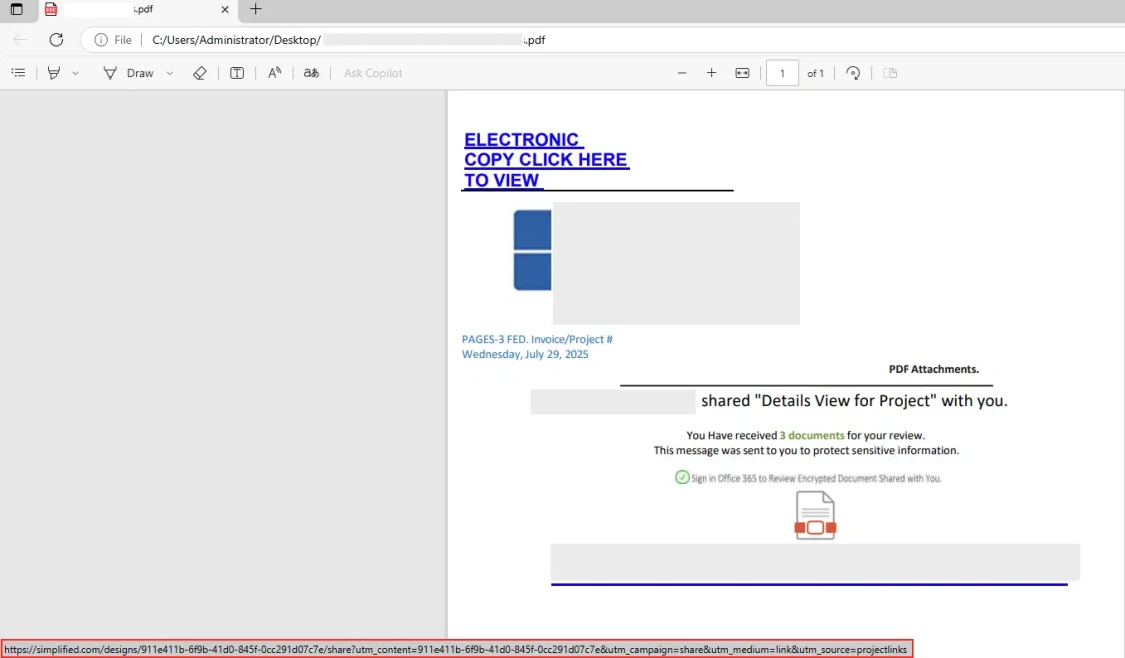

- 附件是一份受密碼保護的 PDF,用來規避郵件安全掃描。

- PDF 誘餌

- 打開檔案後,受害者會看到公司 logo、檔名與主管姓名。

- 文件中附有一個連結,指向 Simplified AI 網站。

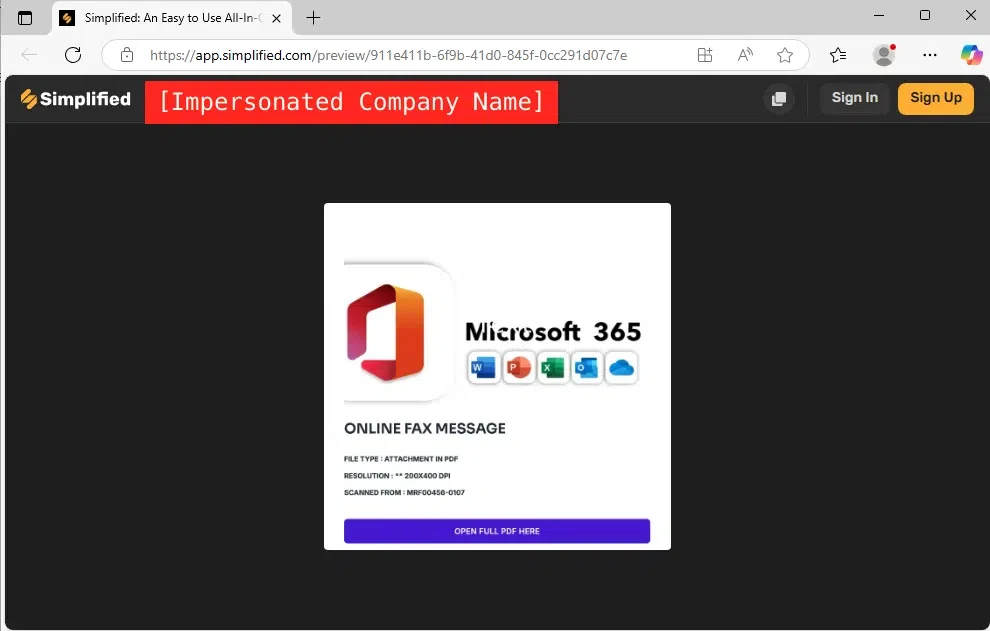

- 導向 AI 平台

- 點擊後進入 app.simplified.com,這類網域通常已被白名單信任。

- 頁面設計逼真,包含藥品經銷商名稱與 Simplified 標誌。

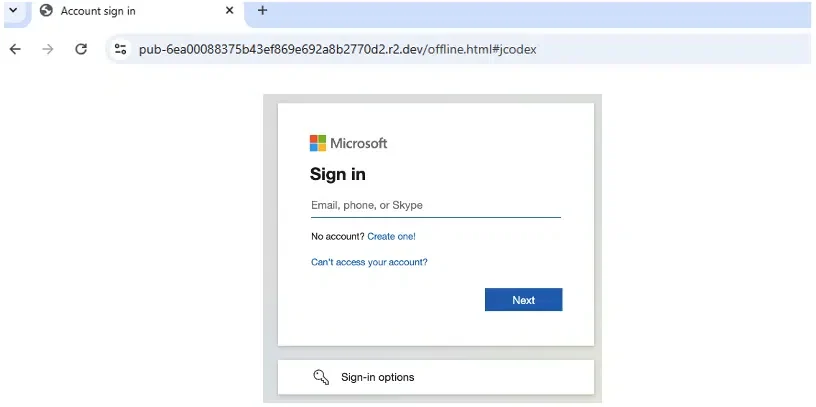

- 假 Microsoft 365 登入頁

- 最後一步,受害者被帶到一個與官方極度相似的 Microsoft 365 偽造頁面。

- 任何輸入的帳號密碼,都會直接送到駭客手中。

這起事件凸顯出 「AI 平台信任風險」:

- 駭客能藉由合法的 AI 平台發動攻擊,避開傳統的黑名單與防護。

- 即使是受信任的網域與服務,也可能成為入侵管道。

- 單靠傳統郵件過濾與 URL 攔截,難以阻擋這類進階攻擊。

企業可以怎麼做?

對於像這樣較難被偵測軟體所偵測到的手法,企業可以怎麼做來避免機敏資料外洩,或是更為巨大得損失呢?Cato與應用資安專家Twister5 (極風雲創) 團隊提出以下建議:

- 監控 AI 平台使用情況,不論是官方授權還是「影子 AI」。

- 教育員工:對密碼保護的附件提高警覺。

- 強制 MFA:在 Microsoft 365 與其他核心服務上啟用多因素驗證。

- AI 流量持續檢查:不要因平台知名就掉以輕心。

Cato 的防禦機制

Cato 透過 SASE 雲端平台與 MDR 偵測回應服務,能協助企業防範:

- 深度流量檢測:即便是加密或受密碼保護的檔案,也能識別可疑行為。

- 行為與信譽分析:標記異常使用可信平台的狀況。

- 品牌冒充偵測:識別假冒 logo 與冒充身份。

- AI 流量可視化:確保所有 AI 平台的存取都經過檢查。

AI 工具的普及不僅帶來效率,也帶來新的資安風險。企業不能盲目信任 AI 平台流量,必須將其納入資安監控範圍。只有結合 進階流量檢測、AI 平台可視化 與 專業的威脅回應,才能真正守住企業的雲端與帳號安全。

想瞭解更多CATO NETWORKS的 SASE 解決方案,歡迎與我們的資安顧問團隊聯繫: