在企業資安領域中,憑證釣魚(Credential Phishing)仍然是最有效的入侵手段之一。

即使電子郵件防護與瀏覽器安全機制已有所進步,攻擊者仍透過 AI、自動化工具與雲端平台 讓攻擊變得更快、更難察覺。

根據《2024 Verizon 資料外洩調查報告(DBIR)》顯示:68% 的資安事件都涉及人為因素,使用者平均只需 21 秒點擊連結、28 秒提交帳密。而如今的釣魚攻擊也已超越郵件本身,擴大到:

- 偽造的 SaaS 登入頁(如 Microsoft 365)

- 假共享文件

- 濫用雲端空間(如 Google Drive、SharePoint)

- AI 生成的冒名請求

這些都讓使用者更難分辨真假。

釣魚攻擊的樣貌:從社交工程走向全面自動化

傳統的網路釣魚依賴社交工程和人為錯誤。如今,威脅行動者透過 AI 生成的內容、偽造的 SaaS 入口網站以及惡意自動化來擴大詐欺行為,使攻擊更快、更容易。

許多現代攻擊活動利用合法的雲端基礎設施,這種策略稱為「活用雲端(Living off the Cloud)」,例如在 Google Drive、SharePoint 或 Trello 上放置惡意程式。其他攻擊則利用新註冊域名(NRD)和 TLS 加密來隱藏惡意程式並規避檢測。

Gartner 預測,到 2027 年,AI 代理將能將利用帳戶漏洞的時間減少 50%,凸顯自動化現已能以機器速度加速憑證濫用。

Cato CTRL 的一項最新調查揭示,威脅行動者利用 AI 行銷平台來建立逼真的 Microsoft 365 網路釣魚入口網站,從毫不知情的使用者那裡竊取企業憑證。這顯示了 AI 與社交工程的融合,以及傳統防禦往往無法跟上的現實。

為什麼「釣魚偵測」變得越來越困難?

即使擁有先進防護的企業,在釣魚偵測上也常遇到四個挑戰:

1. 新註冊網域(NRDs)使信譽評分無效

攻擊者不停更換網域,傳統的黑名單方式難以追上。

2. 全面加密的 HTTPS

TLS 加密讓惡意表單與內容藏在「看起來安全」的流量中。

3. 雲端服務遭濫用

攻擊頁面寄放於合法平台,更難被掃描出來。

4. 可視性破碎

企業通常用多套產品:Email、瀏覽器控管、網路防護、身份管理……

訊號分散,難以串連判斷攻擊全貌。

Gartner 也預估,到 2028 年會有 25% 的企業採用「安全企業瀏覽器」,原因正是瀏覽器已成為主要攻擊入口之一。

Cato 的釣魚網路防護架構

Cato 的網路釣魚防護方法採用分層、關聯和持續的策略,結合即時檢測(inline inspection)、行為分析(behavioral analytics)以及統一可見性(unified visibility)。這使其能在網路釣魚生命週期的每個階段進行防護。

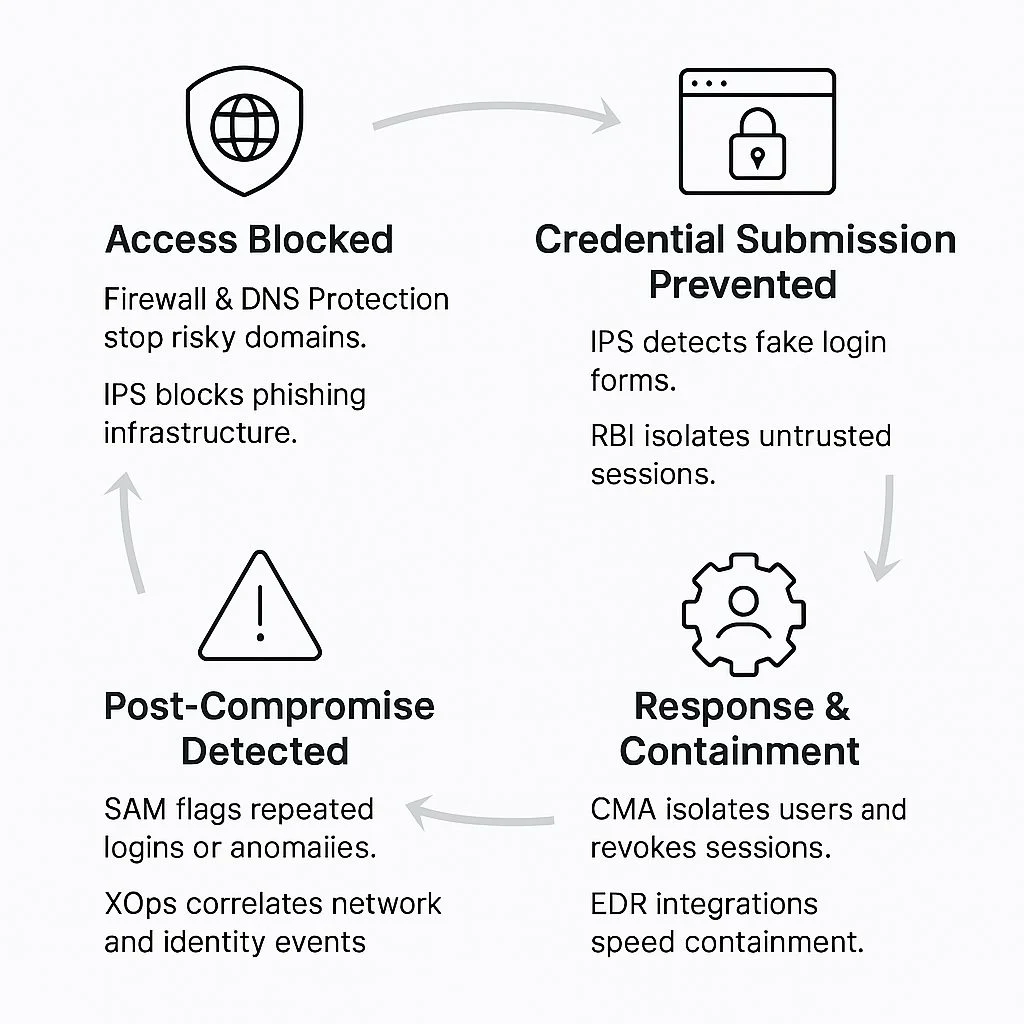

Cato 透過持續的多階段防禦生命週期來緩解憑證網路釣魚,統一了預防、檢測和快速遏制。如下圖所示,威脅會在多個層級被攔截:

- 阻止訪問(Access Blocked):透過威脅防護(DNS 安全、即服務防火牆 FWaaS 及入侵防禦系統 IPS)阻止初步訪問。

- 防止憑證提交(Credential Submission Prevented):憑證提交會被 IPS 和遠端瀏覽器隔離(RBI)識別並隔離。

- 響應與遏制(Response and Containment):透過應用程式和資料保護(如雲端存取安全代理 CASB)進一步加強安全性,限制使用者在 SaaS 應用中的高風險操作,防止攻擊者在攻擊期間或之後濫用雲端服務。同時,透過可疑活動監控(SAM)和 XOps 偵測事後妥協異常,並在網路中進行關聯分析,而資料防護(DLP)可防止潛在的資料外洩。

- 偵測事後妥協(Post-Compromise Detected):透過 Cato 管理應用程式(CMA)和端點偵測與回應(EDR)整合,快速隔離使用者並即時更新策略以遏制威脅。

核心防護能力一覽

| Cato 功能 | 網路釣魚防護角色 |

|---|---|

| 網際網路防火牆與 DNS 保護 | 利用威脅情報與自訂指標阻擋已知或新興的釣魚網站。 |

| 入侵防護系統 (IPS) | 透過啟發式規則與機器學習模型,偵測竊取憑證的工具包和仿冒登入頁面。 |

| ZTNA 與瀏覽器擴充功能 | 強制最小權限與身份存取控制,限制憑證被盜後的橫向移動。 |

| TLS 檢查 | 解密並檢查 HTTPS 流量,揭露隱藏的釣魚表單與惡意載荷。 |

| 遠端瀏覽器隔離 (RBI) | 將瀏覽會話隔離,阻止在可疑網站輸入憑證。 |

| 雲端存取安全代理 (CASB) | 偵測假冒檔案分享、OAuth 濫用及雲端協作平台中的惡意行為。 |

| XOps 與可疑活動監控 (SAM) | 將偵測結果整合為統一事件,標記異常行為,啟動主動防護措施。 |

| 資料防護 (DLP)、端點防護 (EPP)、IoT 安全 | 防止資料外洩,阻止釣魚攻擊載荷,並保護受攻擊影響的設備。 |

與僅孤立檢查流量的單點產品不同,Cato 在每個 PoP(點)內聯檢查所有 WAN、互聯網和遠端存取流量。所有檢測來源,包括網際網路防火牆、入侵防護系統(IPS)、DNS 保護、CASB、ZTNA 和 RBI,都會匯入 XOps,並將它們關聯成統一的「安全故事」。

透過 Cato 管理應用程式(CMA),安全團隊可以視覺化與網絡釣魚相關的事件,深入分析使用者會話,並立即執行新的政策,而無需在不同控制台或工具間切換。

Cato 的跨引擎關聯可加快對完整攻擊流程的理解,將多個警示轉化為單一、可行的行動敘事。、

釣魚攻擊無法百分之百阻擋,但可以「可控」

沒有組織能完全阻止網絡釣魚攻擊。但通過將檢查、身份驗證和分析整合到單一的雲端原生架構中,Cato 可降低風險、加快偵測速度,並將憑證竊取的影響降至最低。

利用 AI 驅動的偵測、瀏覽器隔離以及統一的可視化,Cato 將對抗網絡釣魚的方式從被動轉為主動。網絡釣魚防護的重點不在於阻擋每個連結,而是要檢測意圖、限制曝露,並在威脅擴散前控制妥協行為。極風雲創是Cato Networks 台灣唯一MSP Partners,想要了解更多關於Cato的解決方案,歡迎隨時與我們聯繫。