我們很高興地宣布 Cloudflare 資料遺失防護 (DLP) 服務的兩項增強功能:支援光學字元辨識 (OCR) 和預先定義的原始碼偵測。這兩項備受要求的 DLP 功能使組織能夠更輕鬆地精細保護其敏感數據,並降低違規、不合規和聲譽損害的風險:

- 透過 OCR,客戶可以有效地識別和分類影像或掃描文件中包含的敏感資訊。

- 透過預先定義的原始程式碼偵測,組織可以掃描內聯流量中的常見程式碼語言並阻止這些 HTTP 請求以防止資料外洩,以及偵測 Google Drive 等儲存庫中的程式碼儲存狀況。

這些功能現在可在我們的 DLP 引擎中使用,這只是 Cloudflare 的多項服務之一,包括雲端存取安全代理 (CASB)、零信任網路存取 (ZTNA)、安全 Web 閘道 (SWG)、遠端瀏覽器隔離(RBI)、和雲端電子郵件安全,協助組織保護 Web、SaaS 和私有應用程式中各處的資料。

關於光學字元辨識 (OCR)

OCR 可以從圖像中提取文字。與圖像不同,它將這些圖像中的文字轉換為易於編輯、搜尋或分析的可讀文字資料。

敏感資料經常出現在影像檔案中。例如,員工經常被要求提供身分證、護照或文件的圖像作為身分或工作狀態的證明。這些影像可能包含大量敏感且受監管的資料類別,包括個人識別資訊 (PII),例如護照號碼、駕照號碼、出生日期、稅務識別號碼等等。

可以在 DLP 策略中利用 OCR 來防止未經授權的共享或洩漏影像中包含的敏感資訊。策略可以偵測敏感文字內容何時上傳到雲端儲存或透過其他通訊管道共享,並阻止交易以防止資料遺失。這有助於強制遵守與資料保護和隱私相關的監管要求。

關於原始碼檢測

原始碼推動了數位業務,並包含高價值的智慧財產權,包括專有演算法和有關公司基礎設施的加密秘密。原始碼一直並將繼續成為外部攻擊者竊取的目標,但客戶也越來越擔心內部用戶無意中洩露這些資訊。例如,開發人員可能會意外地將原始程式碼上傳到公開可用的 GitHub 儲存庫或ChatGPT 等生成式 AI工具。雖然這些工具佔有一席之地(例如使用人工智慧來幫助調試),但安全團隊希望對流入和流出這些工具的資料有更大的可見性和更精確的控制。

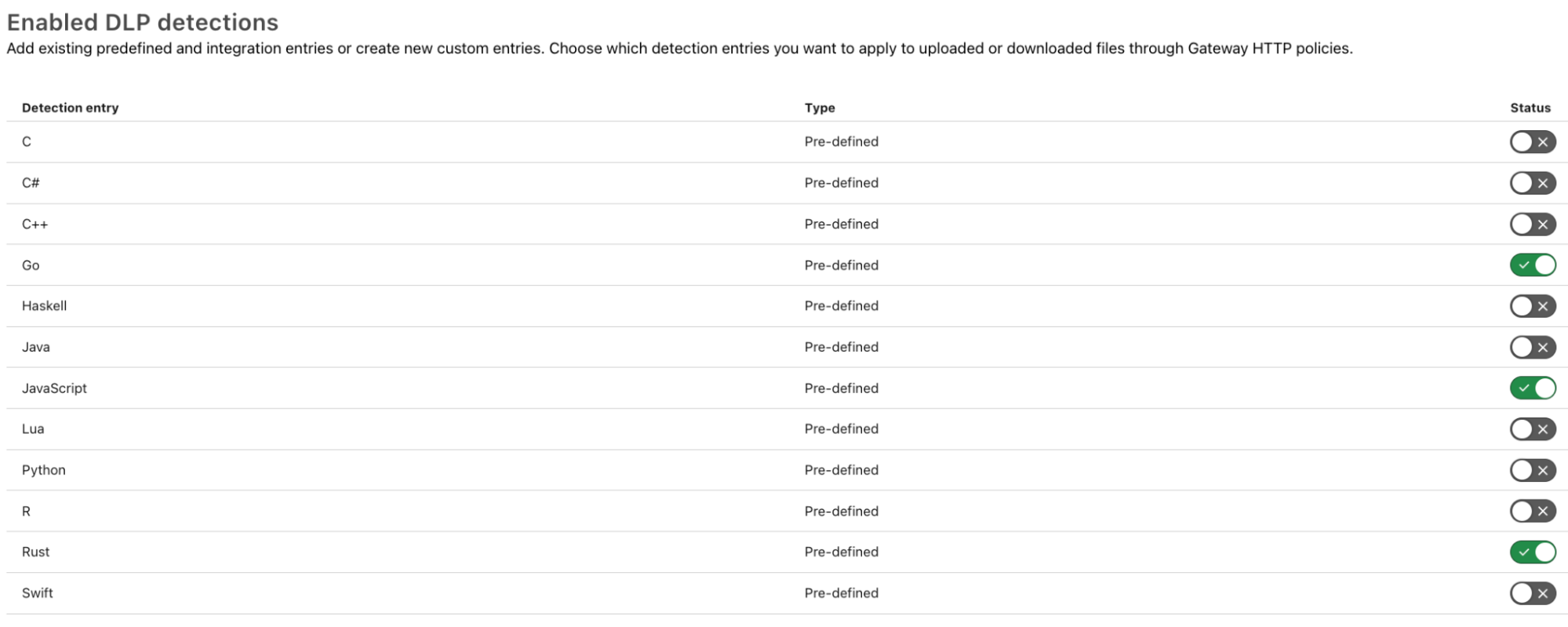

為了幫助客戶,Cloudflare 現在為常見程式碼語言提供預先定義的 DLP 設定文件,特別是 C、C++、C#、Go、Haskell、Java、Javascript、Lua、Python、R、Rust 和 Swift。這些基於機器學習的檢測在公共儲存庫上進行訓練以進行演算法開發,確保它們保持最新狀態。 Cloudflare 的 DLP 檢查這些 DLP 設定檔的請求的 HTTP 正文,安全團隊可以相應地阻止流量以防止資料外洩。

如何使用這些功能

Cloudflare 讓您可以靈活地確定您有興趣透過 DLP 策略檢測哪些資料。您可以使用 Cloudflare 針對常見類型的敏感或受監管資料(例如憑證、財務資料、健康資料、識別碼)建立的預訂設定文件,也可以建立自己的自訂檢測。

若要實現原始程式碼的內聯阻止,只需選擇您要偵測的語言的 DLP 設定檔即可。例如,如果我的組織使用 Rust、Go 和 JavaScript,我將開啟這些偵測:

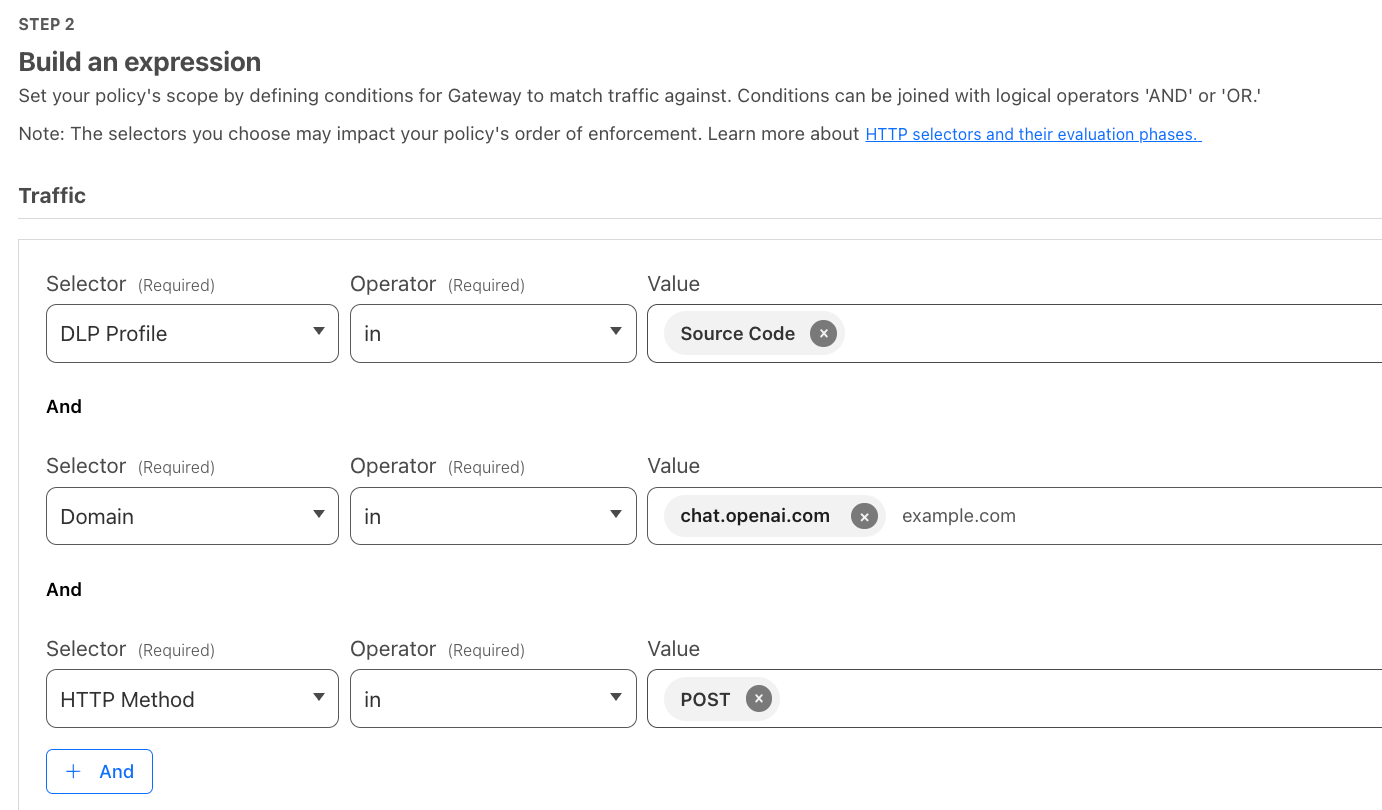

然後,我將透過我們的安全 Web 閘道建立阻止策略,以阻止包含原始程式碼的流量。在這裡,我們阻止原始程式碼上傳到 ChatGPT:

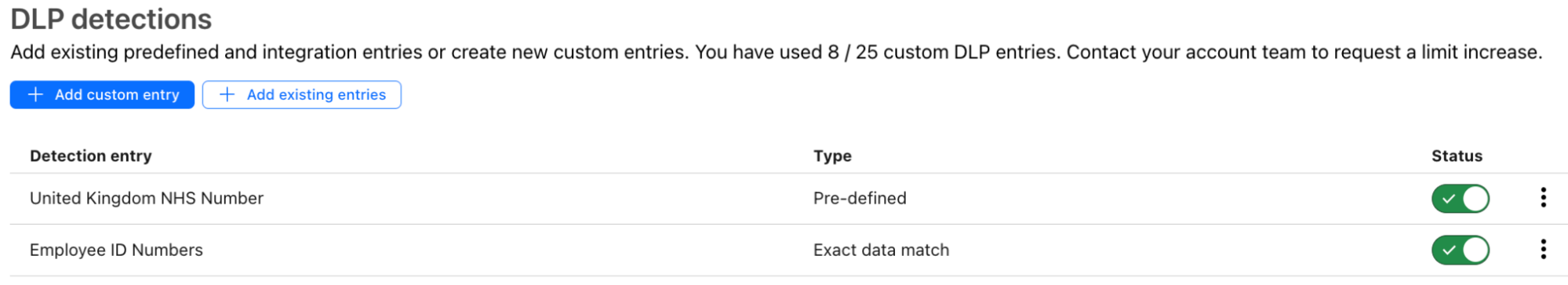

將 OCR 添加到任何檢測中也同樣容易。以下是尋找可儲存在掃描文件中的敏感資料的設定檔。

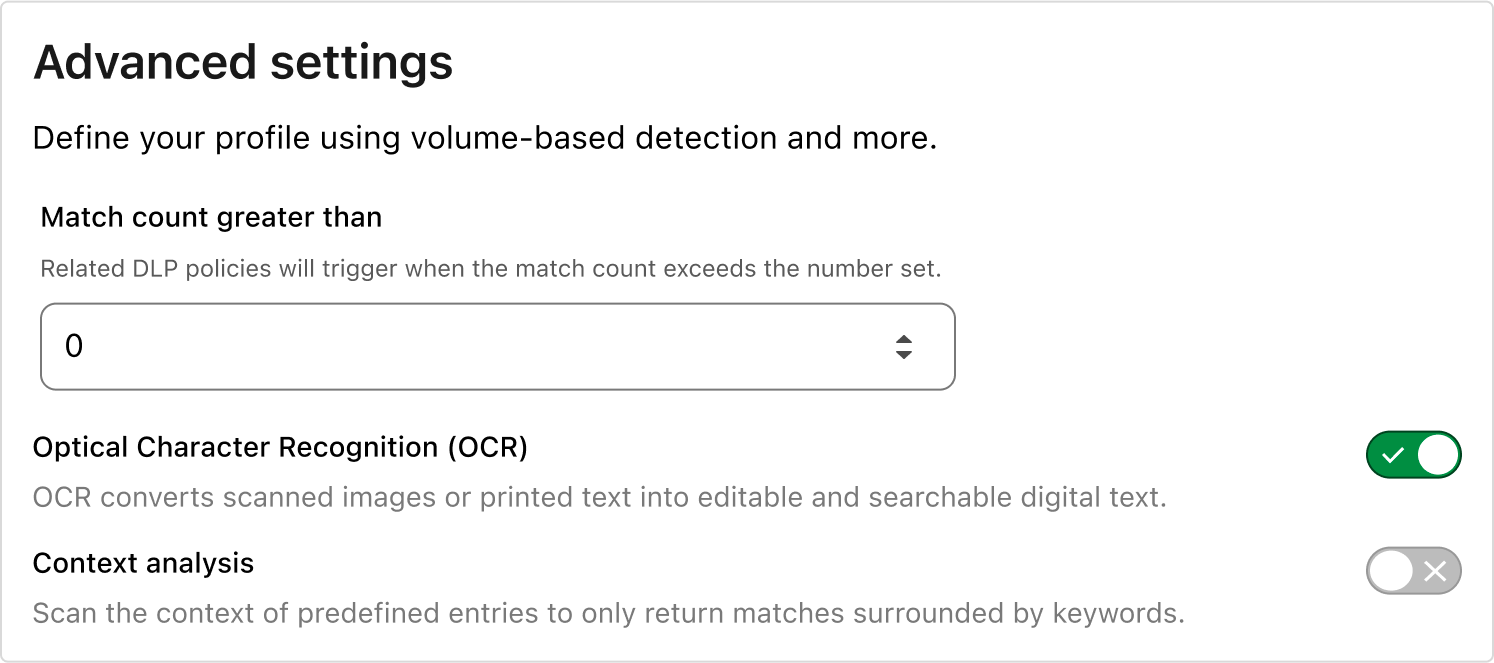

選擇偵測後,只需啟用 OCR 切換,無論您在何處套用 DLP 檢查,都會掃描內容中的影像以尋找敏感資料。偵測在影像中的工作方式與在文字中的工作方式相同,包括匹配計數和上下文分析,因此不需要額外的邏輯或設定。

跨用例的一致性是我們 DLP 解決方案的核心原則,因此與往常一樣,此功能可用於透過 CASB 提供的靜態資料和透過 Gateway 提供的傳輸中資料。