Cloudflare 在互聯網上擁有獨特的優勢。從這個位置,我們能夠看到、探索和識別否則會被忽視的趨勢。在本報告中,我們正是這樣做的,並分享了我們對互聯網範圍內的應用程式安全趨勢的見解。

本報告是我們的應用程式安全報告的第三版。第一份於 2022 年 3 月出版,第二份於今年早些時候於 3 月出版,這是第一份按季出版。

自上次報告以來,我們的網路變得更大、更快:我們現在平均每秒處理 4600 萬個 HTTP 請求,峰值時處理 6300 萬個。我們每秒持續處理大約 2500 萬個 DNS 查詢。每天大約有 2.1 萬億次 DNS 查詢,每月大約有 65 萬億次查詢。這是我們的基礎設施所服務的權威請求和解析請求的總和。總結 HTTP 和 DNS 請求,我們可以看到大量惡意流量。僅關注 HTTP 請求,2023 年第 2 季度,Cloudflare 平均每天阻止 1120 億個網絡威脅,這就是為本報告提供支持的數據。

但像往常一樣,在我們深入研究之前,我們需要定義我們的術語。

定義

在本報告中,我們將引用以下術語:

- 緩解流量:Cloudflare 平台對其應用了“終止”操作的任何眼球 HTTP* 請求。其中包括以下操作:

BLOCK、CHALLENGE和JS_CHALLENGE。MANAGED_CHALLENGE這不包括應用了以下操作的請求:LOG、SKIP、ALLOW。與去年相比,我們現在排除了DDoS 緩解系統所應用的請求CONNECTION_CLOSE和操作,因為這些在技術上只會減慢連接啟動速度。FORCE_CONNECTION_CLOSE它們在請求中所佔的比例也相對較小。此外,我們改進了有關CHALLENGE類型操作的計算,以確保只有未解決的挑戰才被視為已緩解。動作的詳細描述可以在我們的開發人員文檔中找到。 - 機器人流量/自動流量:Cloudflare機器人管理系統識別為由機器人生成的任何 HTTP* 請求。這包括機器人得分在1 到 29 之間(含 1 和 29)的請求。這與去年的報告相比沒有變化。

- API 流量:響應內容類型為

XML或 的任何 HTTP* 請求JSON。如果響應內容類型不可用,例如對於緩解的請求,Accept則使用等效的內容類型(由用戶代理指定)。在後一種情況下,不會完全考慮 API 流量,但它仍然為獲得見解提供了良好的表示。

除非另有說明,本文評估的時間範圍為 2023 年 4 月至 2023 年 6 月的 3 個月期間。

最後,請注意,該數據僅根據 Cloudflare 網絡中觀察到的流量計算得出,並不一定代表互聯網上的總體 HTTP 流量模式。

*當提及 HTTP 流量時,我們指的是 HTTP 和 HTTPS。

全球流量洞察

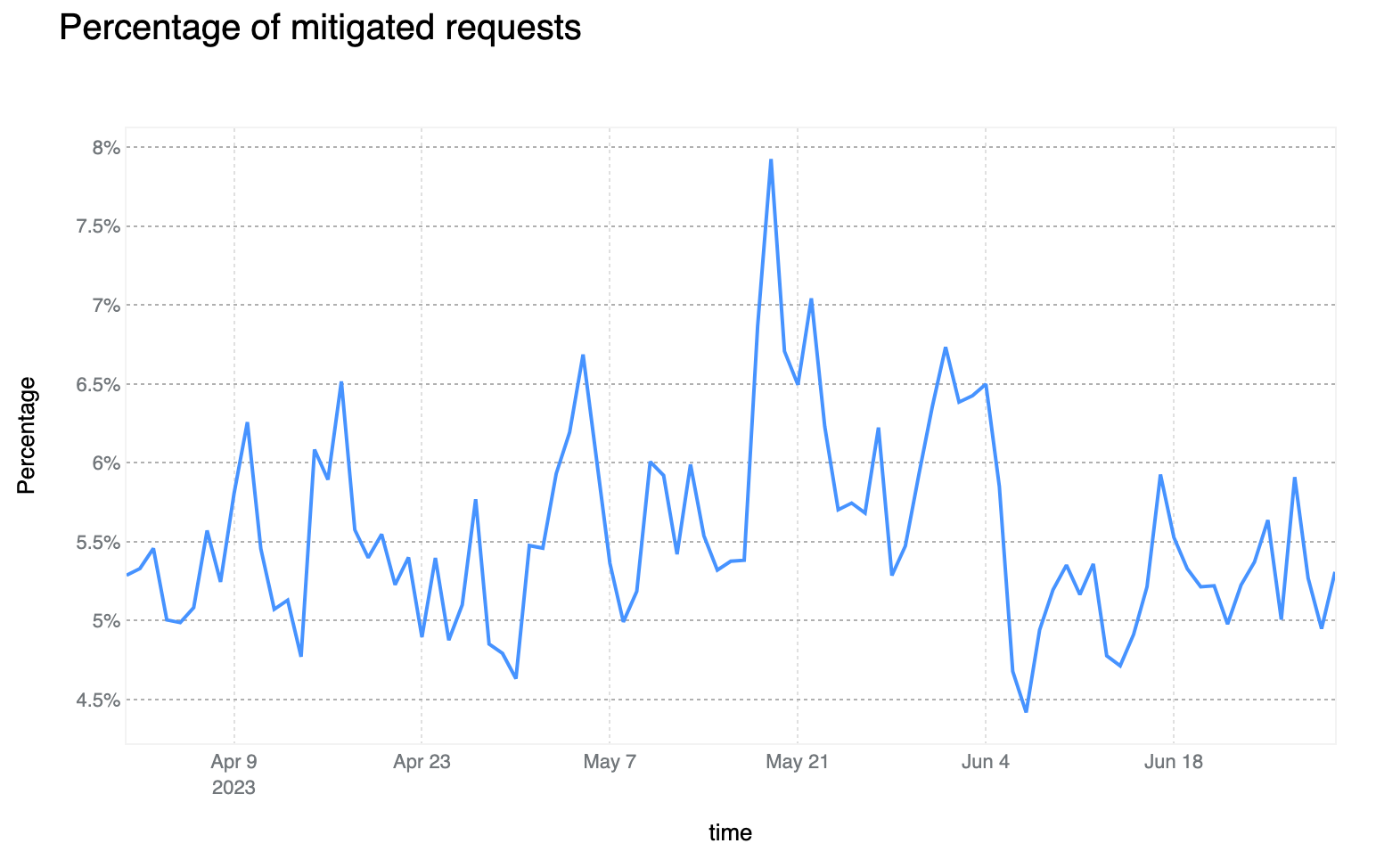

緩解後的每日流量穩定在 6%,峰值達到 8%

儘管從 2021 年到 2022 年,每日緩解的 HTTP 請求平均減少了 2 個百分點,達到 6%,但在整個網絡中可以清楚地看到惡意活動超過平常的日子。下圖顯示了一個明顯的例子:到 2023 年 5 月底,可以看到峰值達到近 8%。這是由於大型 DDoS 事件和其他活動不遵循標準的每日或每週週期,並且不斷提醒人們,大型惡意事件仍然可以在全球範圍內產生明顯的影響,即使在 Cloudflare 規模上也是如此。

75% 的緩解 HTTP 請求被徹底阻止。與之前的報告相比,這一數字下降了 6 個百分點。大多數其他請求都通過各種挑戰類型操作得到緩解,其中受管理的挑戰佔該子集的約 20%。

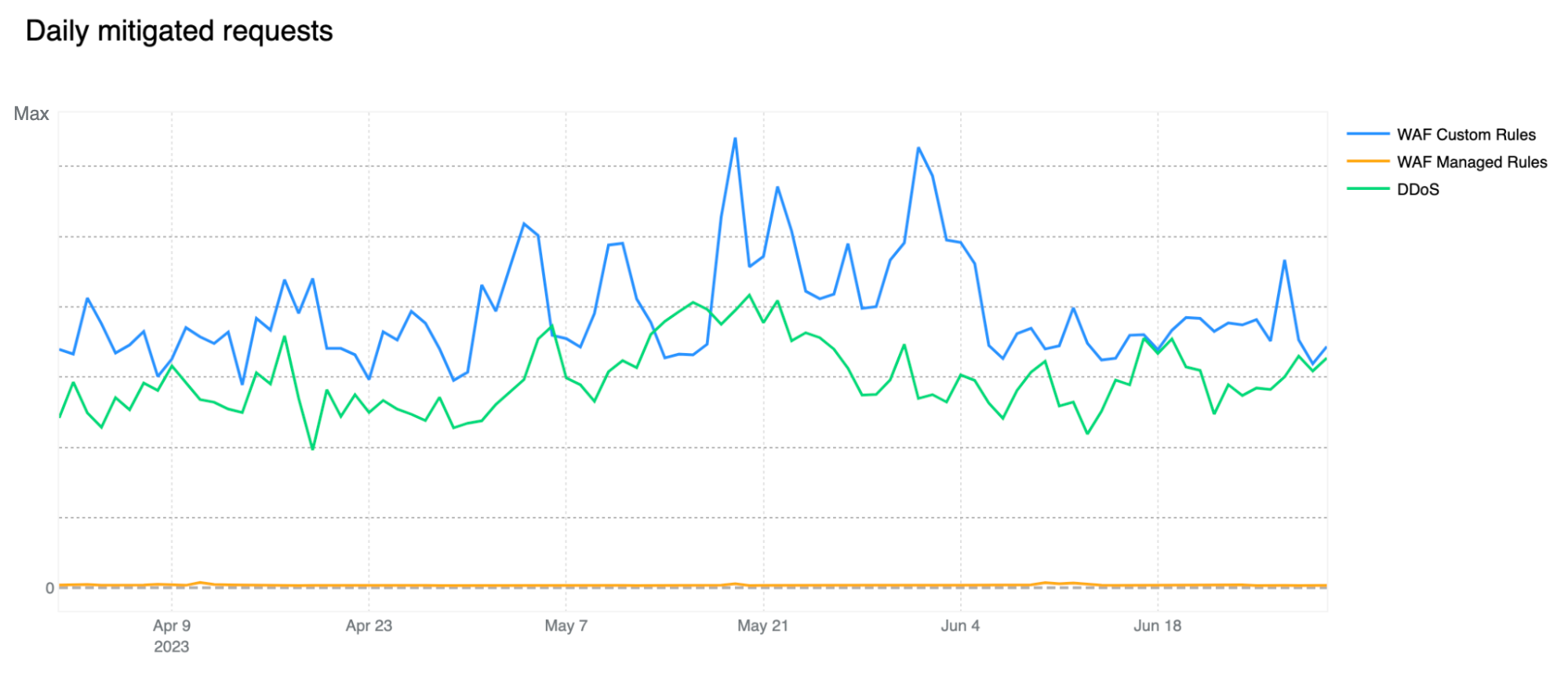

屏蔽:客戶配置的規則現在是緩解流量的最大貢獻者

在我們之前的報告中,我們的自動化 DDoS 緩解系統平均佔緩解流量的 50% 以上。在過去的兩個季度中,由於WAF 採用率的增加,而且很可能組織更好地配置和鎖定其應用程序免受不需要的流量的影響,我們看到了一種新趨勢的出現,WAF 緩解的流量超過了DDoS 緩解。大部分增長是由 WAF 自定義規則塊而不是我們的 WAF 託管規則推動的,這表明這些緩解措施是由客戶為業務邏輯或相關目的配置的規則生成的。這可以在下面的圖表中清楚地看到。

請注意,與WAF 緩解的總體流量相比,我們的WAF 託管規則緩解措施(黃線)可以忽略不計,這也表明客戶正在採用積極的安全模型,允許已知的良好流量,而不是僅阻止已知的不良流量。儘管如此,本季度 WAF 託管規則緩解量達到了每天 15 億條。

當然,我們的 DDoS 緩解措施是容量級的,並且與我們的 DDoS 第 7 層規則相匹配的流量不應被低估,特別是考慮到我們正在觀察網絡上出現的許多新型攻擊和殭屍網絡。您可以在我們的第二季度 DDoS 威脅報告中深入了解 DDoS 攻擊趨勢。

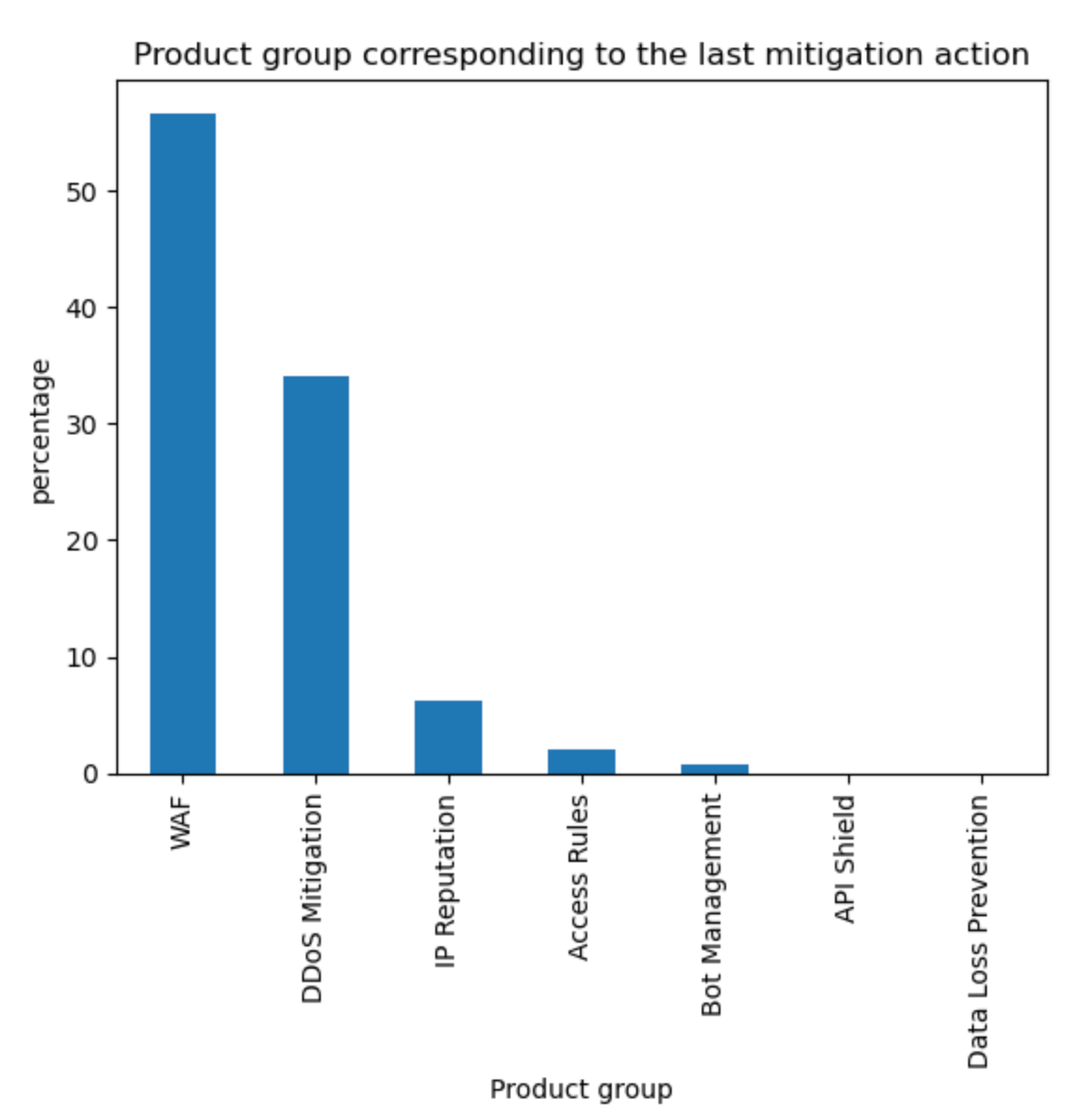

匯總緩解流量的來源,WAF 目前約佔所有緩解流量的 57%。下面的表格格式與其他來源供參考。

| 來源 | 百分比 % |

| WAF | 57% |

| DDoS 緩解 | 34% |

| 知識產權聲譽 | 6% |

| 訪問規則 | 2% |

| 其他 | 1% |

應用程序所有者越來越依賴地理位置塊

鑑於客戶定義的 WAF 規則所減少的流量有所增加,我們認為更深入地了解客戶正在阻止哪些內容以及他們是如何做到這一點將會很有趣。我們可以通過檢查 WAF 自定義規則中的規則字段使用情況來識別常見主題來做到這一點。當然,數據需要正確解釋,因為並非所有客戶都可以存取所有字段,因為合同和計劃級別有所不同,但我們仍然可以根據字段“類別”做出一些推論。通過審查整個網絡中部署的所有約 7M WAF 自定義規則並僅關注主要分組,我們得到以下現場使用分佈:

| 場地 | 用於規則的百分比% |

| 地理定位字段 | 40% |

| HTTP URI | 31% |

| IP地址 | 21% |

| 其他 HTTP 字段(不包括 URI) | 34% |

| 機器人管理領域 | 11% |

| IP信譽評分 | 4% |

值得注意的是,在所有部署的 WAF 自定義規則中,40% 使用與地理位置相關的字段來決定如何處理流量。這是一種常用技術,用於實現業務邏輯或排除預計不會產生流量的地區,並有助於減少攻擊面。雖然這些都是粗略的控制,不太可能阻止老練的攻擊者,但它們仍然可以有效地減少攻擊面。

另一個值得注意的觀察結果是 11% 的 WAF 自定義規則中使用了機器人程式管理相關字段。隨著越來越多的客戶採用基於機器學習的分類策略來保護其應用程式,這個數字隨著時間的推移而穩步增加。

舊的 CVE 仍然被大量利用

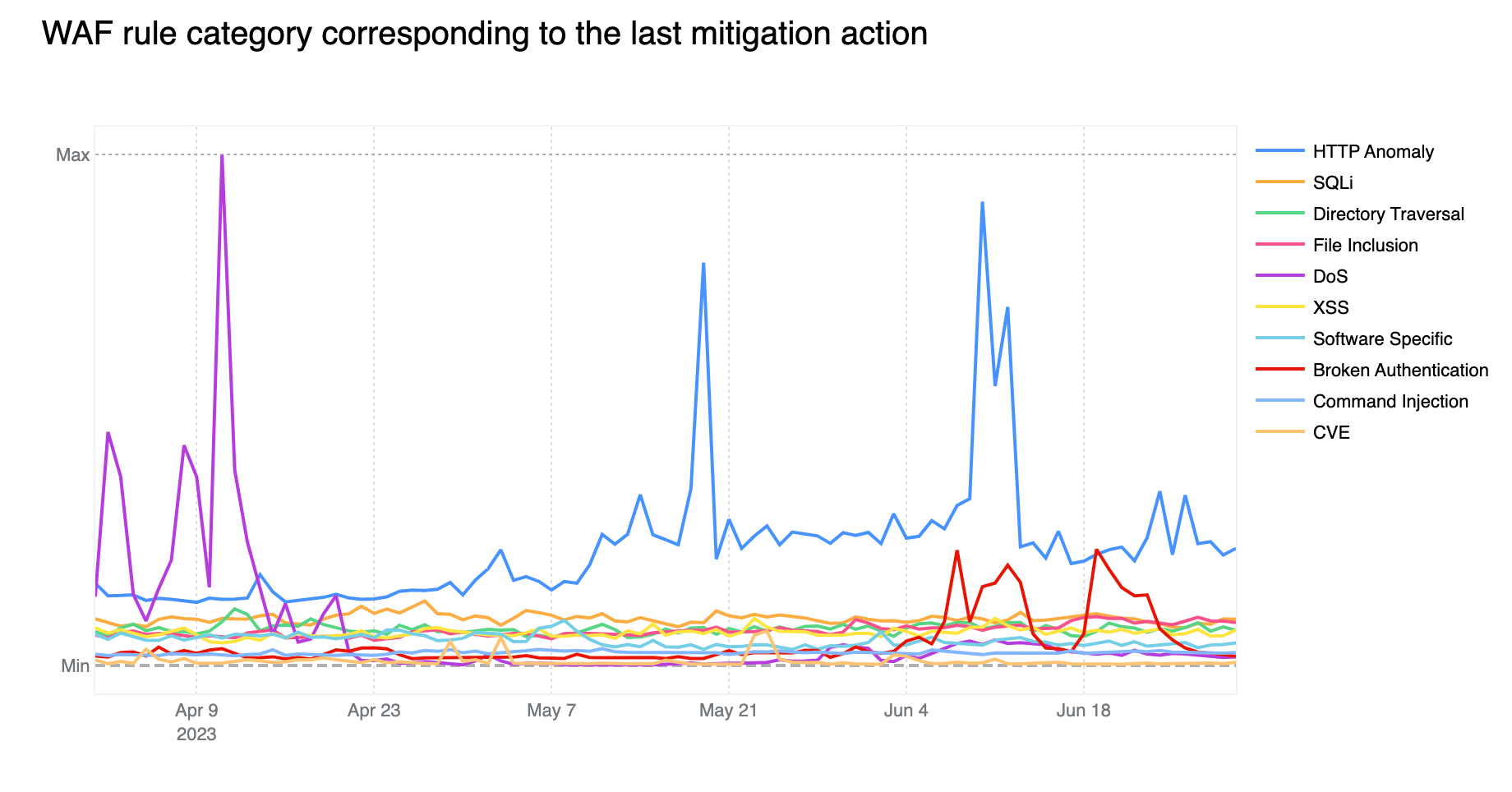

HTTP 異常貢獻了大約 32% 的 WAF 託管規則緩解了總體流量,但它仍然是 WAF 託管規則阻止的最常見的攻擊類別。SQLi 升至第二位,分別以 12.7% 和 9.9% 超過目錄遍歷。

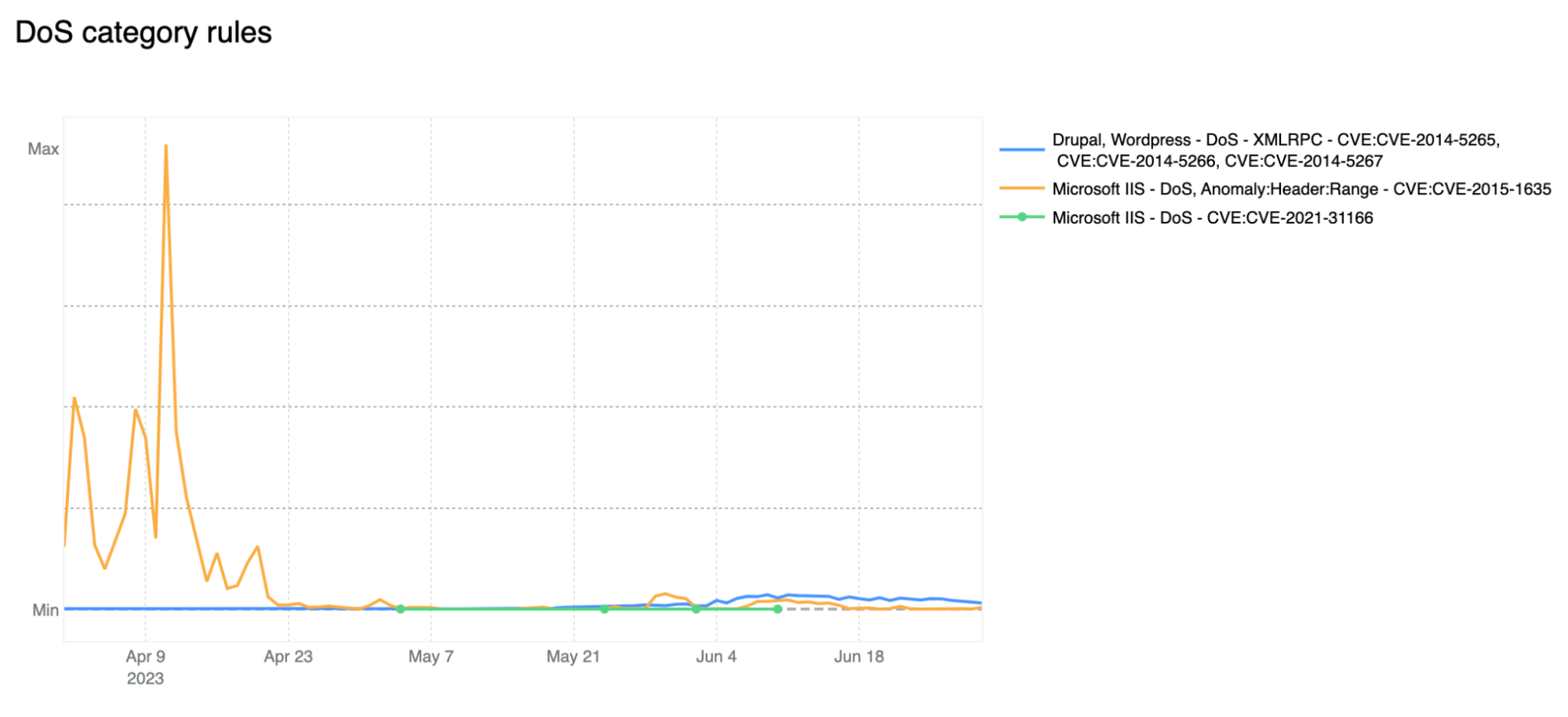

如果我們查看 2023 年 4 月開始的情況,我們會注意到 DoS 類別遠遠超過 HTTP 異常類別。DoS 類別中的規則是WAF 第7 層HTTP 簽名,它們足夠具體,可以匹配(和阻止)單個請求,而無需查看交叉請求行為,並且可以歸因於導致拒絕服務(DoS) 的特定殭屍網絡或有效負載。通常,就像這裡的情況一樣,這些請求不是“分佈式”攻擊的一部分,因此類別名稱中缺少表示“分佈式”的第一個“D”。

供參考的表格格式(前 10 類):

| 來源 | 百分比 % |

| HTTP異常 | 32% |

| SQLi | 13% |

| 目錄遍歷 | 10% |

| 文件包含 | 9% |

| 拒絕服務 | 9% |

| 跨站腳本攻擊 | 9% |

| 軟件特定 | 7% |

| 身份驗證被破壞 | 6% |

| 普通注射 | 3% |

| CVE | 1% |

放大並僅過濾 DoS 類別,我們發現大部分緩解的流量可歸因於一條規則:100031 / ce02fd…(分別為舊 WAF 和新 WAF 規則 ID)。此規則的描述為“ Microsoft IIS – DoS,Anomaly:Header:Range – CVE:CVE-2015-1635 ”,屬於可追溯到 2015 年的 CVE,該 CVE 影響了許多 Microsoft Windows 組件,導致遠程代碼執行*。這是一個很好的提醒,舊的 CVE,即使是 8 年多以前的 CVE,仍然被積極利用來危害可能未打補丁且仍在運行易受攻擊軟件的計算機。

*由於規則分類,一些 CVE 特定規則仍被分配到更廣泛的類別,例如本示例中的 DoS。僅當攻擊負載與另一個更通用的類別沒有明顯重疊時,規則才會分配給 CVE 類別。

另一個有趣的觀察結果是,從 6 月份開始,損壞的身份驗證規則匹配數有所增加。這一增長還歸因於我們所有客戶(包括我們的免費用戶)部署的單一規則:“ WordPress – 訪問控制損壞,文件包含”。此規則阻止嘗試存取 wp-config.php – WordPress 默認配置文件,通常位於 Web 服務器文檔根目錄中,但當然永遠不應該通過 HTTP 直接訪問。

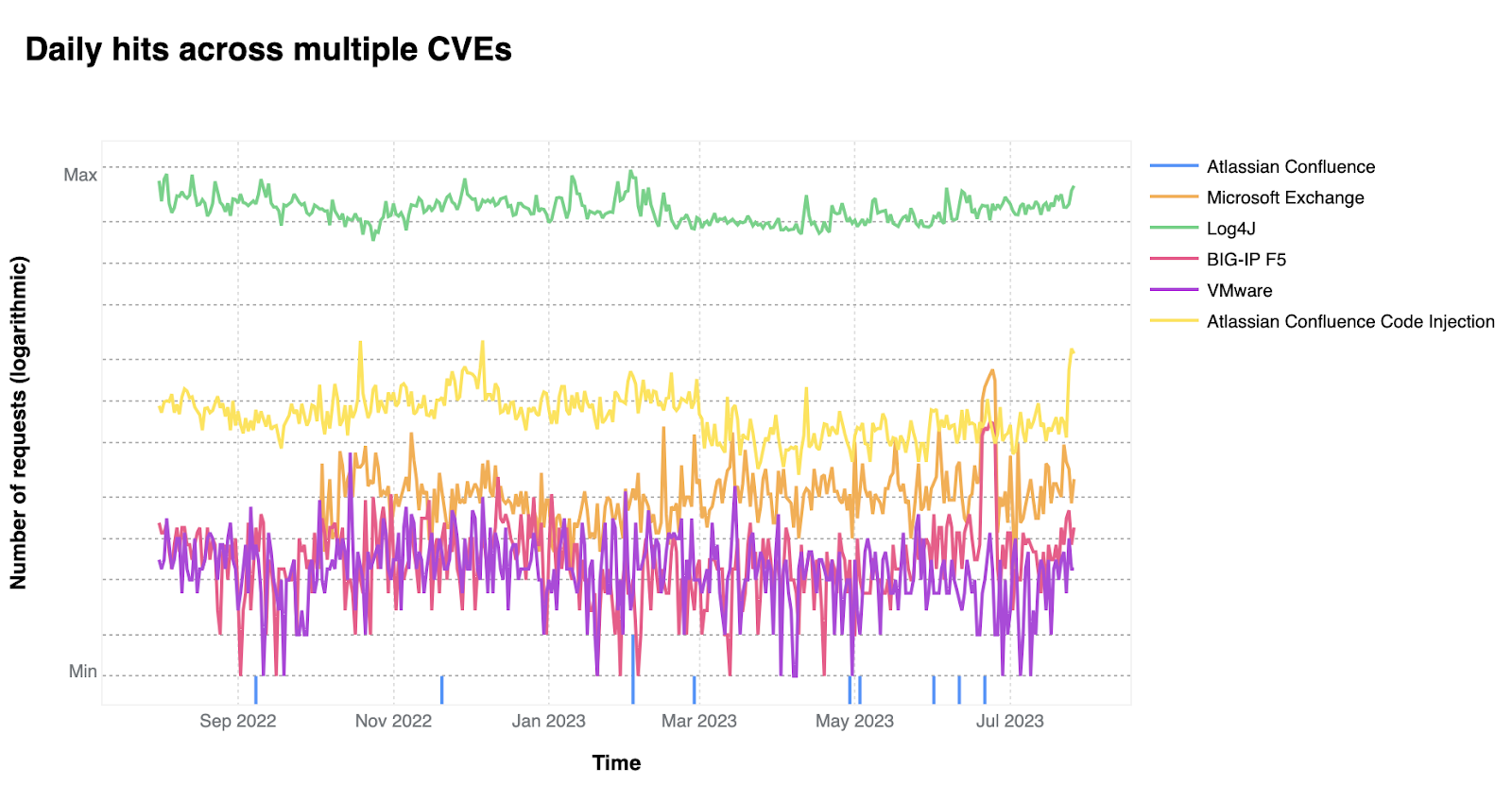

同樣,CISA/CSA 最近發布了一份報告,重點介紹了2022 年最常被利用的漏洞。我們藉此機會探討了CISA 報告中提到的每個 CVE 如何反映在 Cloudflare 自己的數據中。CISA/CSA 討論了惡意網絡攻擊者在2022 年經常利用的12 個漏洞。然而,根據我們的分析,CISA 報告中提到的兩個CVE 造成了我們在野外看到的絕大多數攻擊流量:Log4J和Atlassian Confluence代碼注入。我們的數據清楚地表明,前兩名與列表中的其餘成員之間的漏洞利用量存在重大差異。下圖根據我們的日誌比較了CISA列表中前6個漏洞的攻擊量(以對數刻度)。

機器人流量洞察

Cloudflare 的機器人管理繼續進行重大投資,添加了JavaScript 驗證URL 以更好地防禦基於瀏覽器的機器人,檢測ID 現在可在自定義規則中使用以實現額外的可配置性,以及改進的UI 以更輕鬆地加入。對於自助服務客戶,我們添加了“跳過”超級機器人戰鬥模式規則的功能以及對 WordPress Loopback 請求的支援,以更好地與客戶的應用程序集成並為他們提供所需的保護。

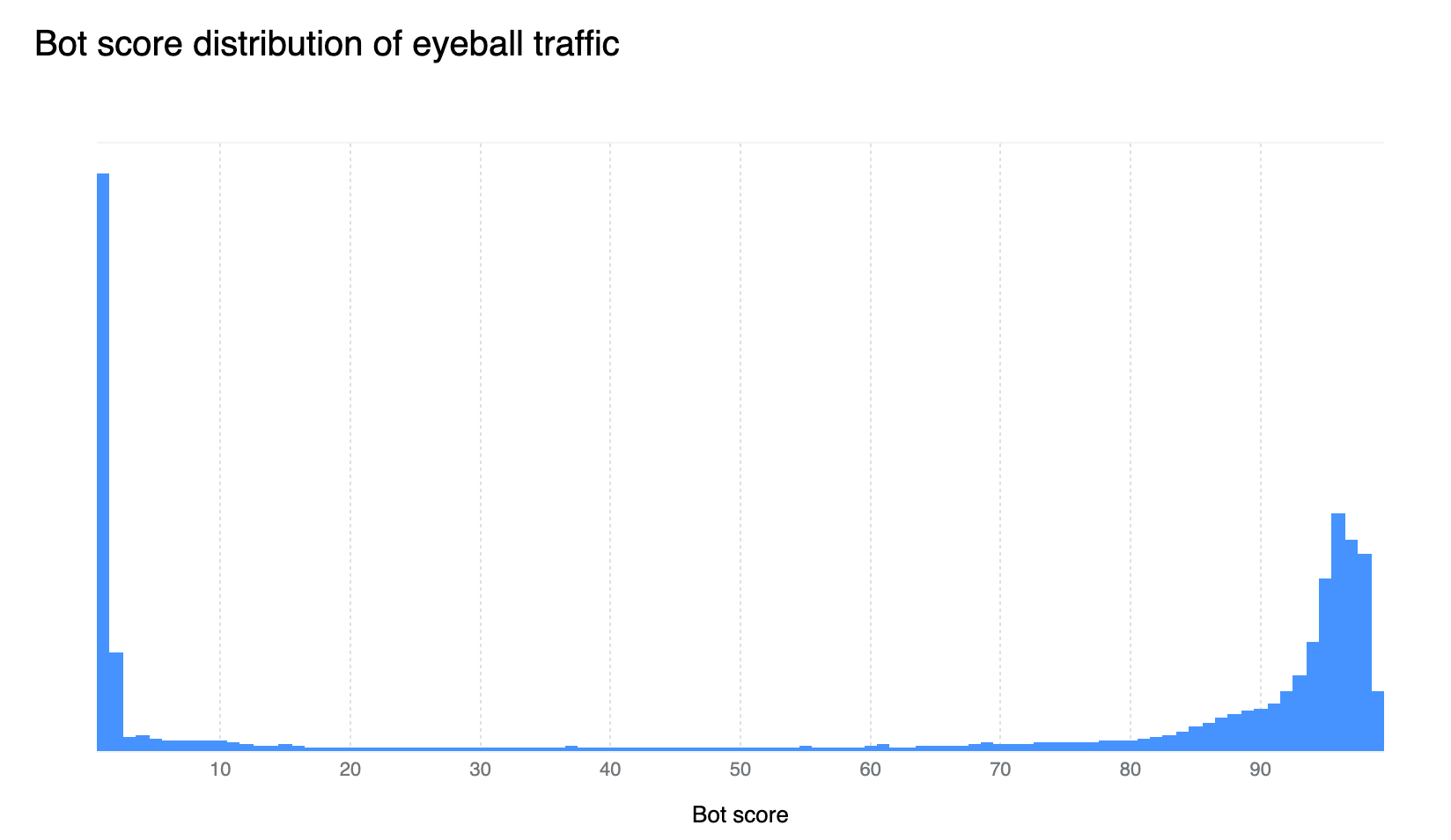

我們對機器人管理分類輸出的信心仍然非常高。如果我們在分析的時間範圍內繪製機器人分數,我們會發現一個非常清晰的分佈,大多數請求不是被分類為絕對機器人(分數低於30),就是絕對被分類為人類(分數大於80),大多數請求實際上得分低於2 或大於 95。這相當於在同一時間段內,33% 的流量被歸類為自動化流量(由機器人生成)。在較長一段時間內,我們確實看到整體機器人流量百分比穩定在 29%,這反映了Cloudflare Radar上顯示的數據。

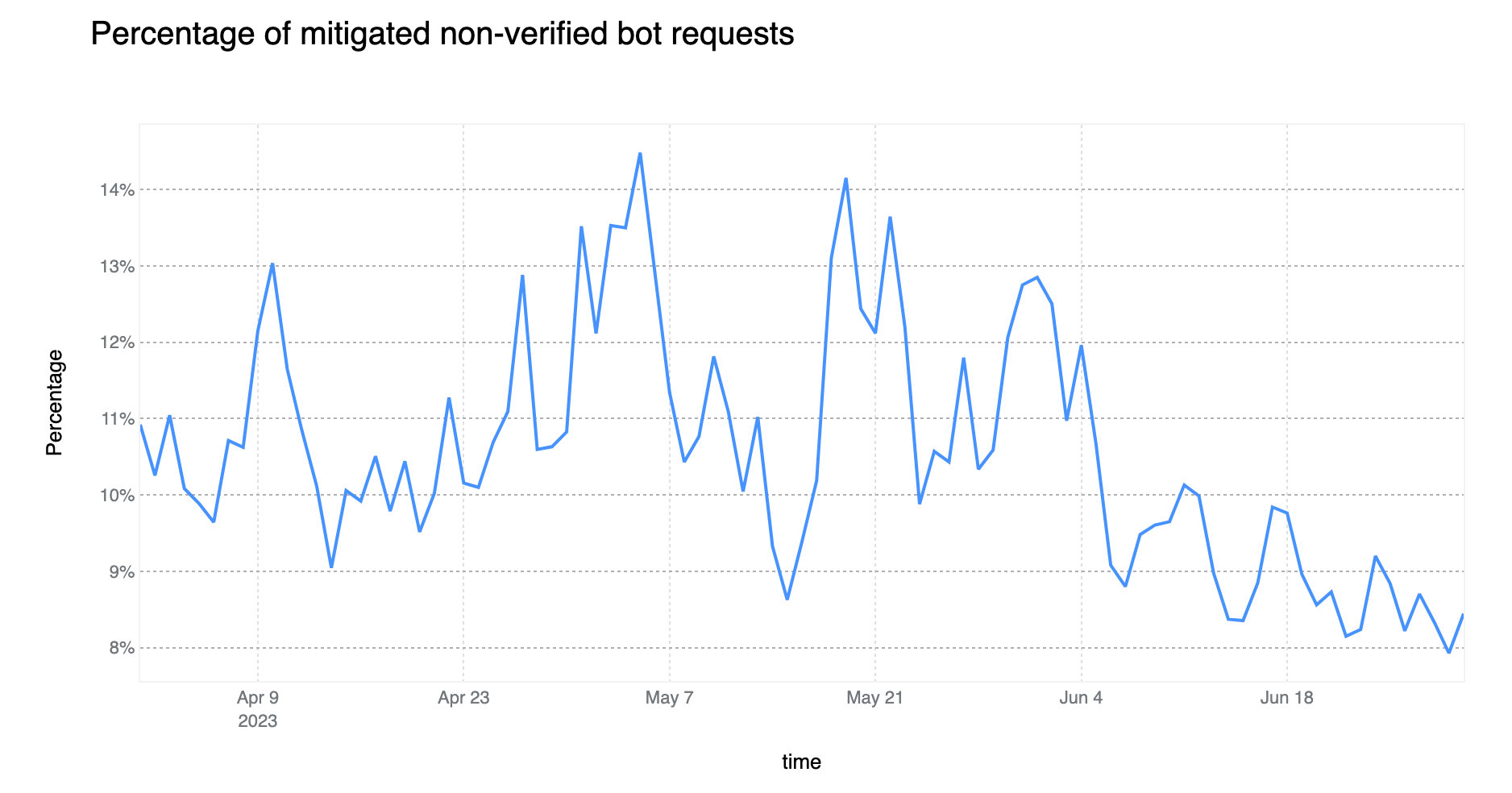

平均而言,超過 10% 的未經驗證的機器人流量得到緩解

與上次報告相比,未經驗證的機器人 HTTP 流量緩解目前呈下降趨勢(下降 6 個百分點)。然而,WAF 自定義規則中的機器人管理字段使用率不可忽視,佔 11%。這意味著 Cloudflare 上部署了超過 70 萬個 WAF 自定義規則,這些規則依賴機器人信號來執行某些操作。最常用的字段是 cf.client.bot,它是 cf.bot_management.verified_bot 的別名,它由我們經過驗證的機器人列表提供支援,允許客戶區分“良好”機器人和潛在的“惡意”未經驗證機器人。

企業客戶可以存取更強大的 cf.bot_management.score,它可以直接訪問根據每個請求計算的分數,該分數與上一節中用於生成機器人分數分佈圖的分數相同。

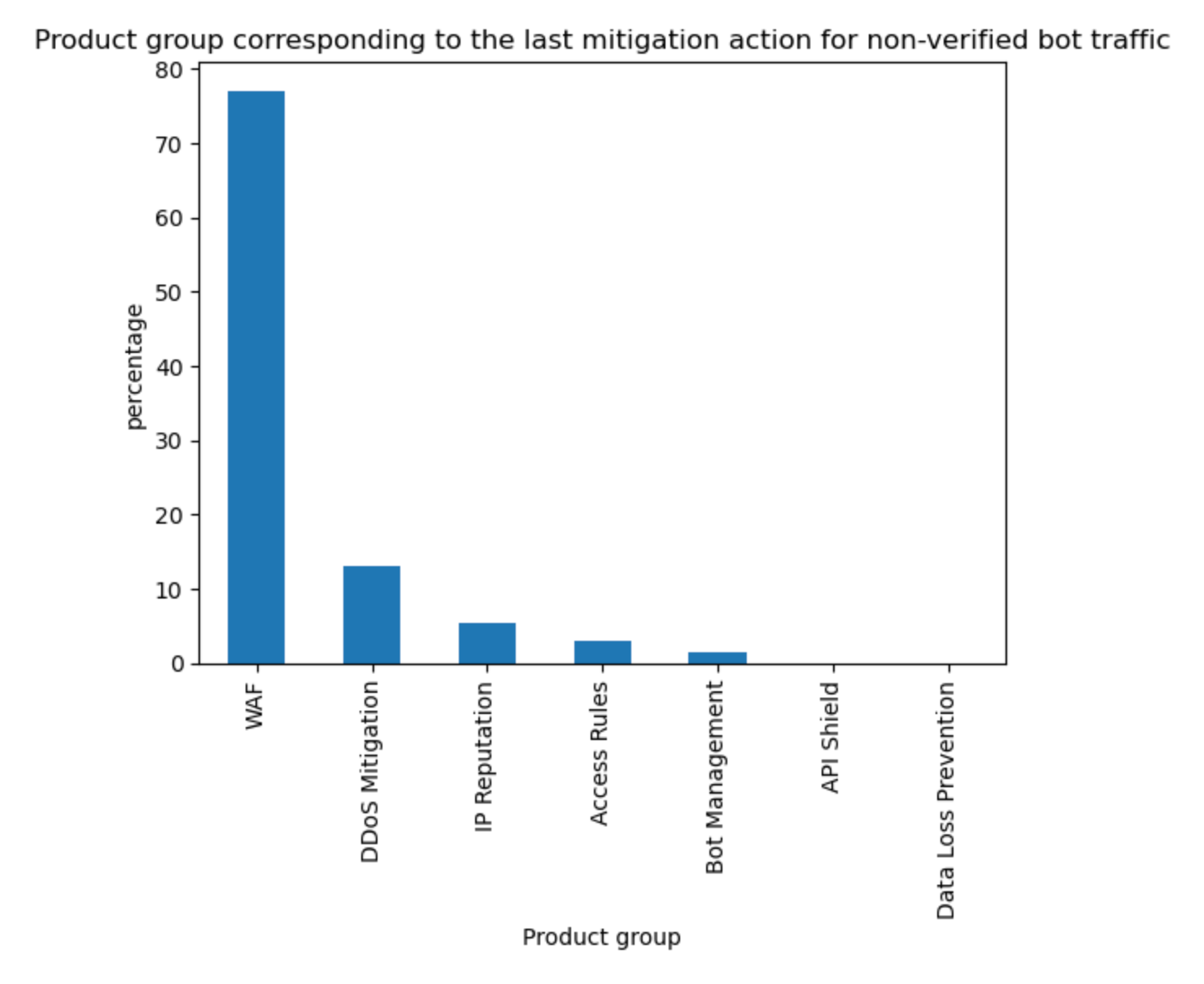

上述數據還通過查看 Cloudflare 服務減少未經驗證的機器人流量進行了驗證。儘管我們的 DDoS 緩解系統會自動阻止所有客戶的 HTTP 流量,但這僅佔未經驗證的機器人緩解措施的 13%。另一方面,WAF 以及主要是客戶定義的規則佔此類緩解措施的 77%,遠高於報告開頭討論的所有流量的緩解措施 (57%)。請注意,機器人管理是專門指出的,但指的是我們的“默認”一鍵式規則,這些規則與 WAF 自定義規則中使用的機器人字段分開計數。

表格格式供參考:

| 來源 | 百分比 % |

| WAF | 77% |

| DDoS 緩解 | 13% |

| 知識產權聲譽 | 5% |

| 訪問規則 | 3% |

| 其他 | 1% |

API流量洞察

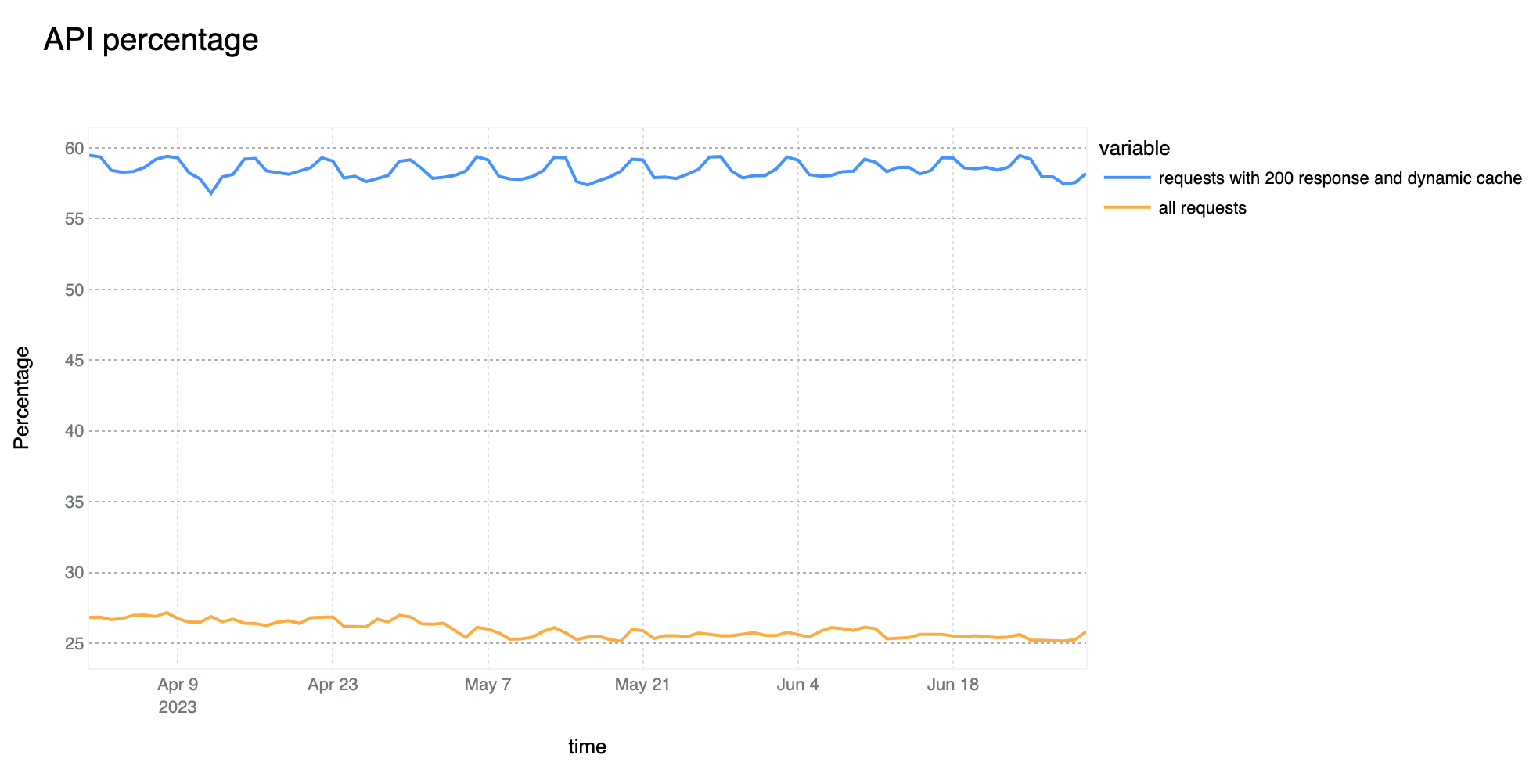

58% 的動態(不可緩存)流量與 API 相關

Cloudflare 觀察到的總體 API 流量的增長並未放緩。與上季度相比,我們現在看到 58% 的動態總流量被歸類為 API 相關流量。與第一季度相比增加了 3 個百分點。

我們對 API Gateway 的投資也遵循類似的增長趨勢。上個季度我們發布了幾項新的 API 安全功能。

首先,我們通過新的收件箱視圖使 API Discovery 更易於使用。API Discovery 會清點您的 API 以防止影子 IT 和殭屍 API,現在客戶可以輕鬆過濾以僅顯示 API Discovery 發現的新端點。從 API Discovery 保存端點會將它們放入我們的端點管理系統中。

接下來,我們添加了僅在 Cloudflare 提供的全新 API 安全功能:通過客戶端行為控制 API 訪問的能力。我們稱之為序列緩解。客戶現在可以根據客戶端訪問的 API 路徑的順序建立積極或消極的安全模型。您現在可以確保您的應用程式的用戶是唯一訪問您的 API 的用戶,而不是進行忽略正常應用程序功能的暴力嘗試。例如,在銀行應用程式中,您現在可以強制要求只有在用戶也訪問了賬戶餘額檢查端點之後才能存取資金轉賬端點。

我們很高興能夠在 2023 年剩餘時間及以後繼續發布 API 安全和 API 管理功能。

全球 65% 的 API 流量由瀏覽器產生

瀏覽器產生的 API 流量百分比在過去一個季度保持非常穩定。通過此統計數據,我們指的是不提供基於HTML 的內容的HTTP 請求,這些請求將由瀏覽器直接呈現,無需進行一些預處理,例如那些通常稱為AJAX 調用的請求,這些請求通常會提供基於JSON的響應。

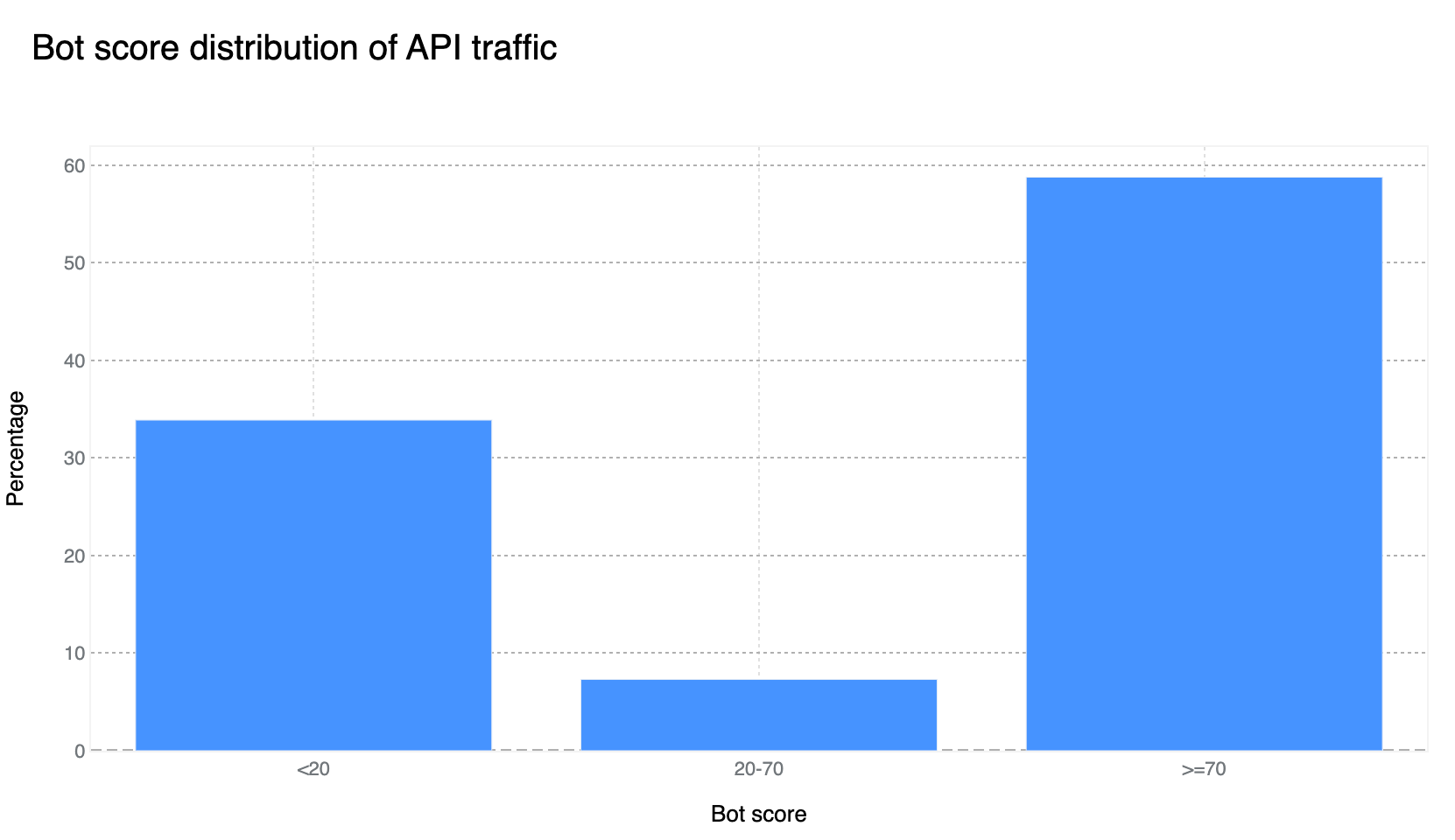

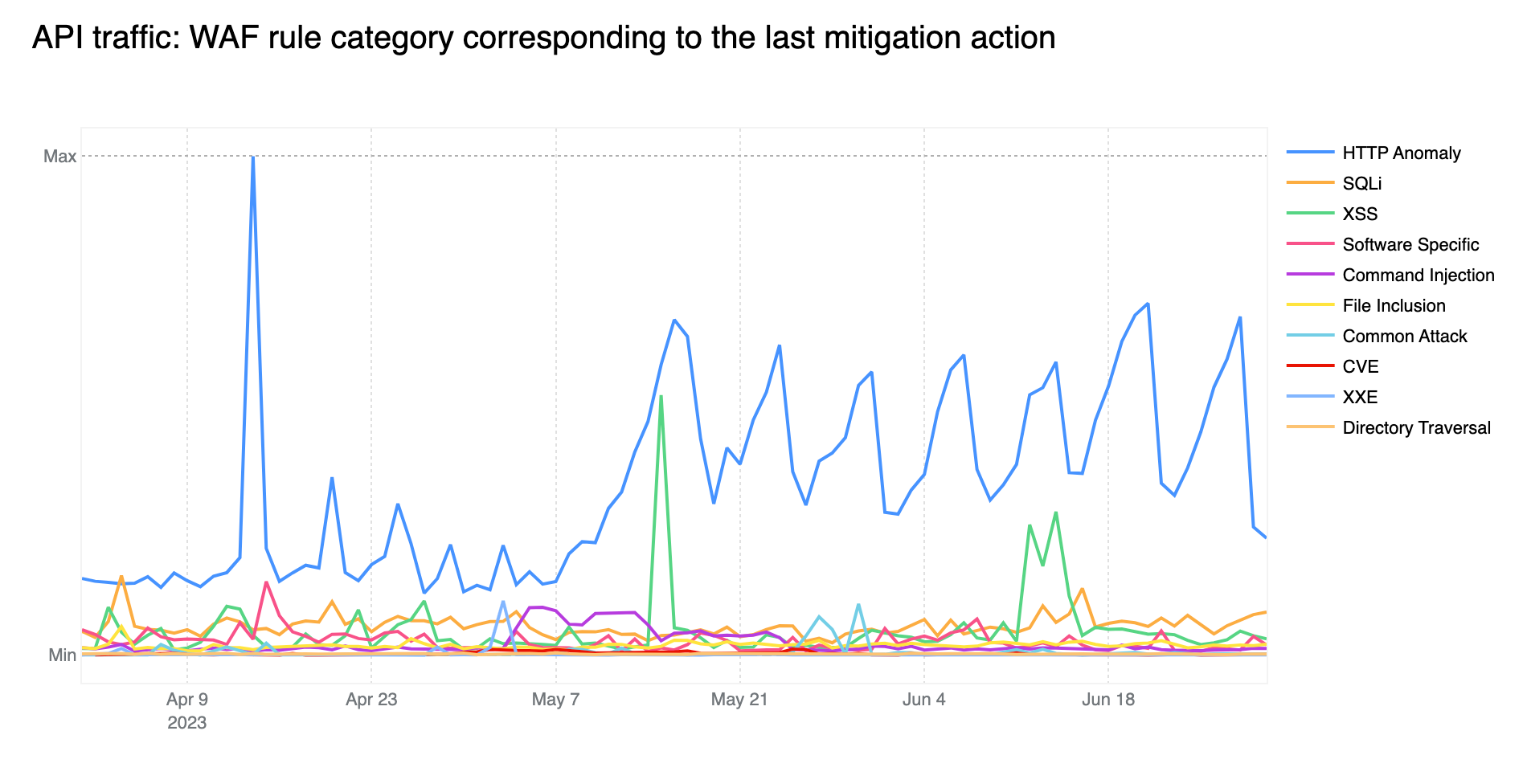

HTTP 異常是 API 端點上最常見的攻擊媒介

與上季度一樣,HTTP 異常仍然是 API 流量上最常見的緩解攻擊媒介。然而,SQLi 注入攻擊的影響不容忽視,約佔總緩解流量的 11%,緊隨其後的是 XSS 攻擊,約佔 9%。

供參考的表格格式(前 5 名):

| 來源 | 百分比 % |

| HTTP異常 | 64% |

| SQLi | 11% |

| 跨站腳本攻擊 | 9% |

| 軟件特定 | 5% |

| 命令注入 | 4% |